Sobre o Palestrante

Zoziel tem formação em Sistemas de Informação, pós-graduação em Computação Forense e Cyber Security. Com mais de 16 anos de experiência no setor de tecnologia da informação, experiência em diversas empresas de vários segmentos no Brasil e em outros países.

Sólida experiência em Resposta a Incidentes, Análise Forense, Threat Hunting, Pentest, Análise/Desenvolvimento de Malware e Engenharia Reversa. Também atuou em incidentes de Ransomware, tanto no Brasil quanto no exterior.

Contribui ativamente com a comunidade de segurança da informação, participando de eventos brasileiros. Às vezes se dedica um tempo a contornar EDR e antivírus, além de testar brechas em sistemas operacionais. É apaixonado por música, especialmente guitarra e piano, e fã de Chaves e Chapolin.

Palestra

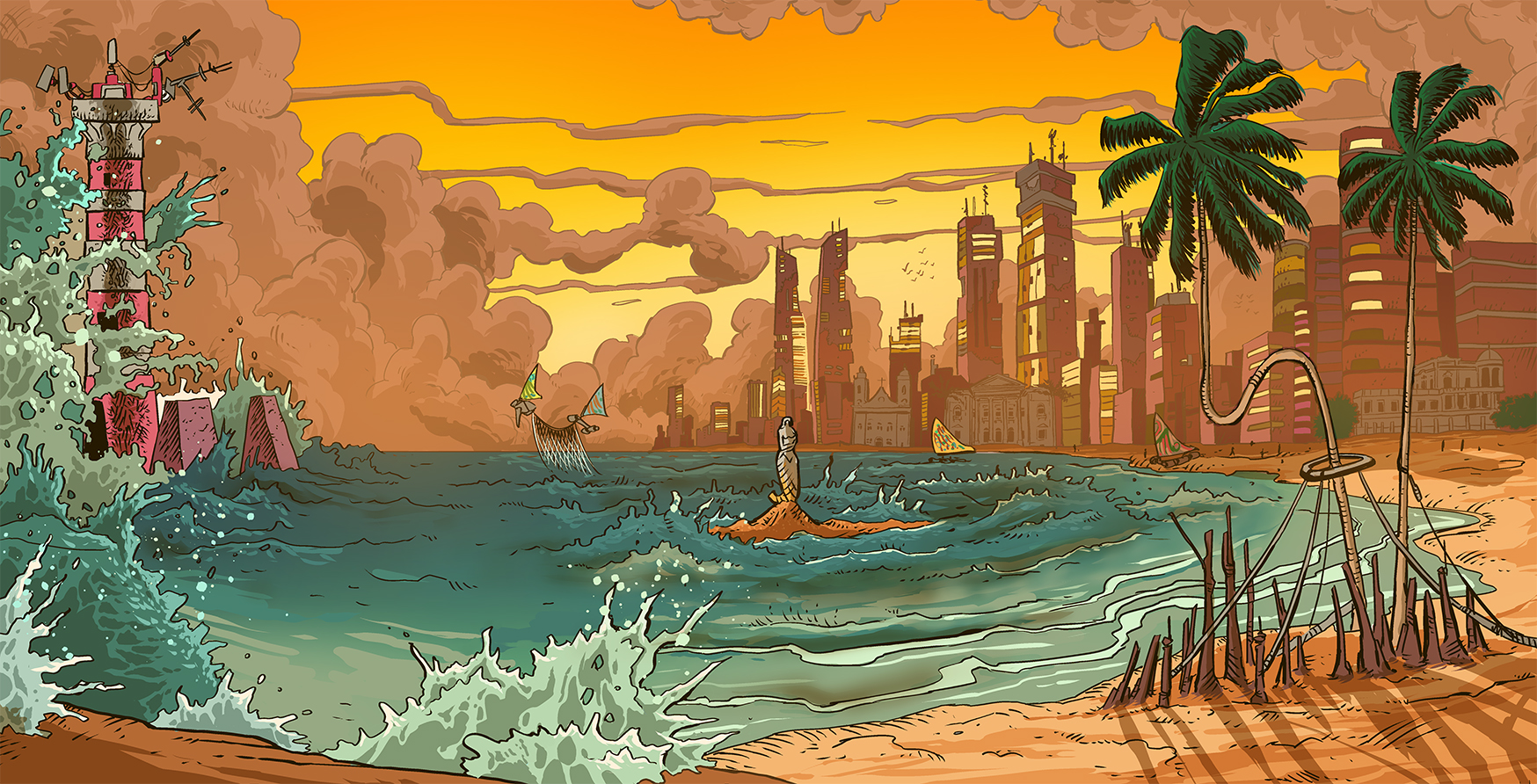

MacOS Malware: Breaking Barriers

Nessa talk, ele irá compartilhar os principais desafios que encontrou ao desenvolver malwares para MacOS. Isso envolve entender a fundo como o sistema funciona, desde o papel do launchd na inicialização e persistência, até como o Gatekeeper e a Notarization bloqueiam a execução de binários não confiáveis. Também vai abordar como o firewall do macOS pode limitar a comunicação do malware, além das camadas de proteção como o SIP (System Integrity Protection) e o XProtect, o antivírus nativo da Apple. Cada uma dessas barreiras exige técnicas específicas de evasão e adaptação, e vai mostrar na prática como tudo isso impacta o desenvolvimento.

Panorama Geral: Desenvolvendo Malware no Ecossistema Apple Breve contextualização do macOS como alvo de ataques. Diferenças fundamentais em relação ao desenvolvimento de malware para Windows e Linux. O porquê de atacar o macOS: motivações reais e mitos do “macOS inviolável”.

Launchd: A Porta de Entrada para Persistência Como o launchd gerencia processos e inicializações. Formas legítimas e maliciosas de criar persistência via launch agents e launch daemons. Casos reais e práticas comuns de abuso.

Gatekeeper & Notarization: Barreiras para a Execução Como o Gatekeeper analisa e bloqueia binários não confiáveis. O papel da Notarization no controle de código — e como driblar ou contornar esse processo. Demonstrações práticas de evasão de verificação

Firewall Nativo: Restrições de Comunicação Como o Application Firewall do macOS atua sobre conexões de saída. Estratégias para evitar detecção e manter canais de C2 (Command & Control).

System Integrity Protection (SIP): Proteção em Nível de Sistema O que o SIP protege e por quê ele representa um grande obstáculo.

XProtect e o Ecosistema de Proteção Nativo Como funciona o XProtect, o antivírus embutido da Apple. Análise de como ele se atualiza e detecta ameaças. Testes e observações práticas sobre sua eficácia e falhas.

Evasão e Adaptação: A Arte de Contornar Proteções Técnicas gerais e específicas para evasão de segurança. Adaptação do código malicioso para sobreviver a atualizações do sistema. Como os ofensores “pensam como engenheiros da Apple” para manter vantagem.

Malware Fileless no macOS: Execução sem tocar o disco, como o macOS lida com execução de código puramente em memória, e por que isso muda completamente o jogo. Técnicas fileless evitam a criação de qualquer binário persistente em disco, dificultando a análise forense e reduzindo a superfície de detecção por antivírus baseados em assinatura.

Demonstrações Práticas Exemplos Ferramentas utilizadas durante o desenvolvimento e testes. Demonstração de impacto das proteções nativas em tempo real Demonstração de impacto das proteções fornecidas por ferramentas de segurança do mercado.